Elementi essenziali di Cybersicurezza nei contratti pubblici: il DPCM 30 aprile 2025 e l’art. 14 della L. 90/2024

Elementi essenziali di Cybersicurezza nei contratti pubblici: il DPCM 30 aprile 2025 e l’art. 14 della L. 90/2024

A cura di Avv. Riccardo Piselli, Avv. Alessandra Pepe

Indice

- Introduzione

- Legge n. 90/2024, art. 14

- Il DPCM del 30 aprile 2025

- Elementi essenziali di cybersicurezza

- Categorie merceologiche

- Criteri di premialità

- Conclusioni

- TABELLA DELLE CATEGORIE MERCEOLOGICHE DELL’ALLEGATO 2

Introduzione

Lo scorso 5 maggio 2025 è stato pubblicato in Gazzetta Ufficiale il DPCM 30 aprile 2025, recante la “Disciplina dei contratti di beni e servizi informatici impiegati in un contesto connesso alla tutela degli interessi nazionali strategici e della sicurezza nazionale” che introduce una disciplina specifica per l’acquisto, da parte della Pubblica Amministrazione, di beni e servizi informatici essenziali in settori sensibili, prevedendo importanti misure di cybersicurezza.

La nuova disciplina si applica ai contratti pubblici che hanno per oggetto tecnologie critiche — quali infrastrutture di rete, software per la sicurezza informatica, sistemi di videosorveglianza e controllo degli accessi, piattaforme cloud e di archiviazione, strumenti di identificazione e comunicazione — utilizzate in contesti di fondamentale rilevanza per la sicurezza e il funzionamento dello Stato e delle sue articolazioni.

Il Decreto si colloca all’interno di una strategia normativa più ampia, volta al rafforzamento della sicurezza cibernetica delle tecnologie utilizzate dalla Pubblica Amministrazione, avviata con la Legge n. 90/2024 (recante “Disposizioni in materia di rafforzamento della cybersicurezza nazionale e di reati informatici”), che ha previsto specifici obblighi in materia di cybersicurezza per la P.A. Tra le novità introdotte dalla suddetta Legge vi è, all’art. 14, la previsione di una serie di disposizioni speciali applicabili nell’ambito di gare d’appalto relative a beni e servizi informatici considerati “cruciali” per la sicurezza nazionale, a cui il DPCM in esame dà concreta attuazione.

Legge n. 90/2024, art. 14

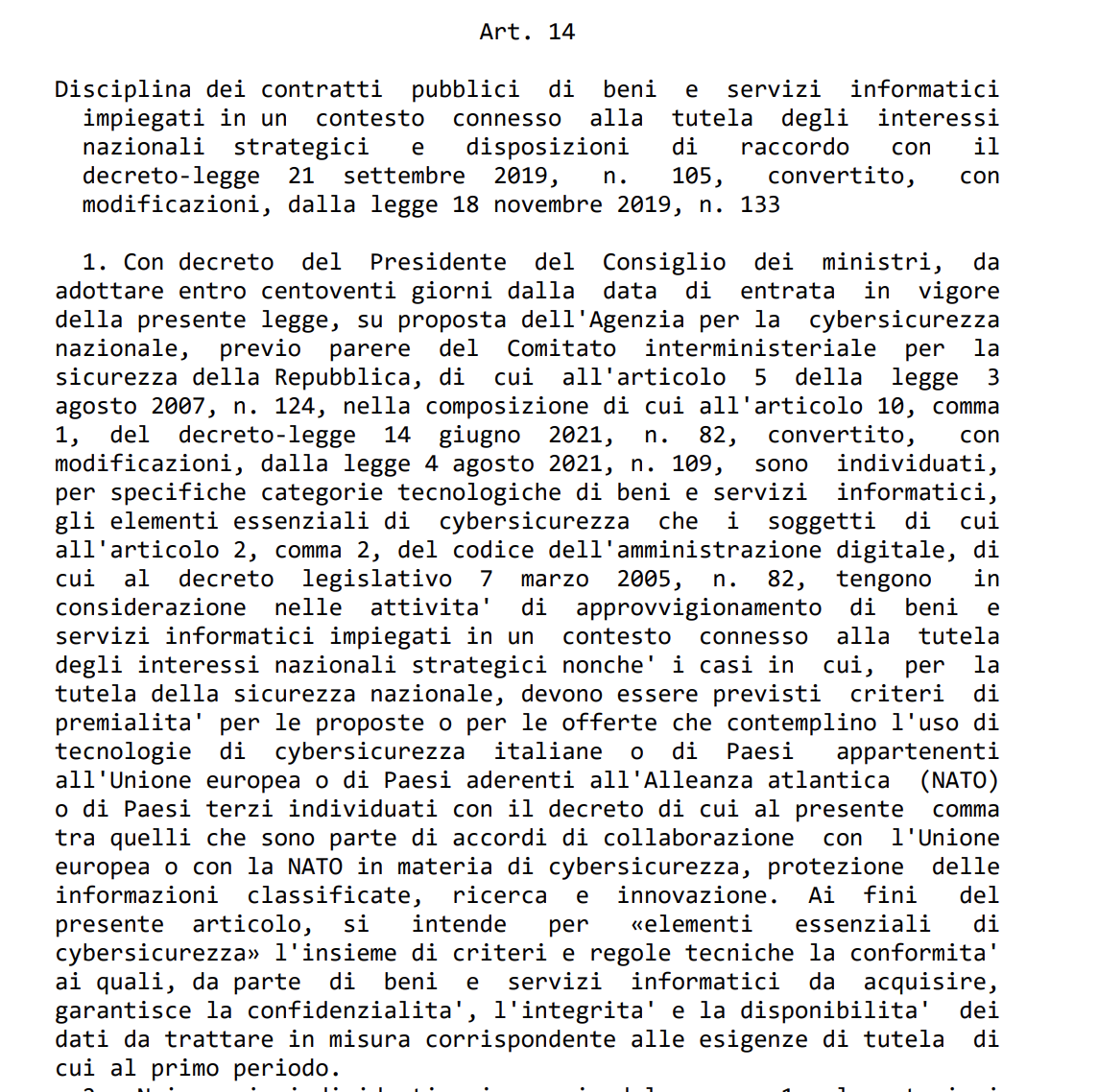

Più nel dettaglio, l’art. 14, comma 1, della Legge n. 90/2024 prevede, con Decreto del Presidente del Consiglio dei ministri da adottarsi entro 120 giorni dall’entrata in vigore della Legge, siano individuati, per specifiche categorie tecnologiche di beni e servizi informatici, gli “elementi essenziali di cybersicurezza”.

Tali elementi devono essere tenuti in considerazione dai soggetti di cui all’art. 2, comma 2, del Codice dell’amministrazione digitale (D.lgs. 82/2005) nei contesti di approvvigionamento di beni e servizi informatici impiegati in ambiti connessi alla tutela degli interessi strategici nazionali.

Il comma 2 dello stesso articolo attribuisce ai medesimi soggetti (stazioni appaltanti e centrali di committenza) la facoltà di:

-

- decidere di non aggiudicare l’appalto all’offerente che abbia presentato l’offerta economicamente più vantaggiosa, qualora si accerti che la stessa non tenga in considerazione gli elementi essenziali di cybersicurezza previsti dall’art. 14, comma 1, della L. 90/2024;

- tenere in considerazione gli elementi essenziali di cybersicurezza nell’individuazione del miglior rapporto qualità/prezzo ai fini dell’aggiudicazione;

- nel caso in cui sia utilizzato il criterio del minor prezzo, ai sensi dell’articolo 108, comma 3, del Codice dei contratti pubblici (D.lgs. n. 36/2023), inserire gli elementi di cybersicurezza tra i requisiti minimi dell’offerta;

- nel caso in cui sia utilizzato il criterio dell’offerta economicamente più vantaggiosa, ai sensi dell’articolo 108, comma 4, del D.lgs. n. 36/2023, stabilire, nella valutazione dell’elemento qualitativo ai fini dell’individuazione del miglior rapporto qualità/prezzo, un tetto massimo per il punteggio economico entro il limite del 10%;

- prevedere criteri di premialità per le proposte o le offerte che contemplino l’uso di tecnologie di cybersicurezza italiane, di Paesi appartenenti all’Unione europea, alla NATO o di Paesi terzi individuati con il decreto di cui al comma 1, tra quelli che siano parte di accordi di collaborazione con l’Unione europea o con la NATO in materia di cybersicurezza, protezione delle informazioni classificate, ricerca e innovazione, al fine di tutelare la sicurezza nazionale e conseguire l’autonomia tecnologica e strategica nell’ambito della cybersicurezza.

Tali disposizioni, oltre che ai soggetti destinatari del Codice dell’amministrazione digitale, trovano applicazione ai sensi del comma 3 dell’art. 14, anche ai soggetti ricompresi nel Perimetro di Sicurezza Nazionale Cibernetica (PSNC), di cui all’art. 1, comma 2-bis, del Decreto-legge 21 settembre 2019, n. 105, convertito con modificazioni dalla Legge 18 novembre 2019, n. 133.

Inoltre sempre al comma 1 l’art. 14, prevede che con il medesimo DPCM (da adottarsi in 120 giorni), debbano essere individuati i casi in cui, per esigenze connesse alla tutela della sicurezza nazionale, siano previsti criteri di premialità per le offerte che contemplino l’utilizzo di tecnologie di cybersicurezza sviluppate in Italia, in Paesi appartenenti all’Unione europea, alla NATO o in Paesi terzi ritenuti affidabili.

PDF del DPCM 30 aprile 2025

Il DPCM del 30 aprile 2025

In attuazione dell’art. 14, comma 1, della L. 90/2024, è stato adottato (seppur ben oltre i 120 giorni auspicati dal Legislatore) il DPCM 30 aprile 2025, che definisce – attraverso tre Allegati – le misure operative da adottare nelle attività di approvvigionamento di beni e servizi informatici impiegati in contesti connessi alla tutela degli interessi nazionali strategici.

In particolare, l’Allegato 1 individua gli elementi essenziali di cybersicurezza che dovranno essere presi in considerazione sia dai soggetti di cui all’art. 2, comma 2, del Codice dell’Amministrazione Digitale (CAD) che dai soggetti privati ricompresi nel Perimetro di Sicurezza Nazionale Cibernetica (PSNC) nelle attività di approvvigionamento di beni e servizi afferenti a determinate categorie tecnologiche definite nel successivo Allegato 2.

Il medesimo Decreto prevede altresì all’Allegato 3, l’elencazione dei Paesi terzi che, in quanto parti di accordi di cooperazione con l’Unione europea e con l’Alleanza Atlantica (NATO), sono ritenuti affidabili ai fini della sicurezza cibernetica e applicazione dei criteri di premialità di cui all’art. 4 del medesimo DPCM e art. 14 comma 1 delle L. 90/2024.

Elementi essenziali di cybersicurezza

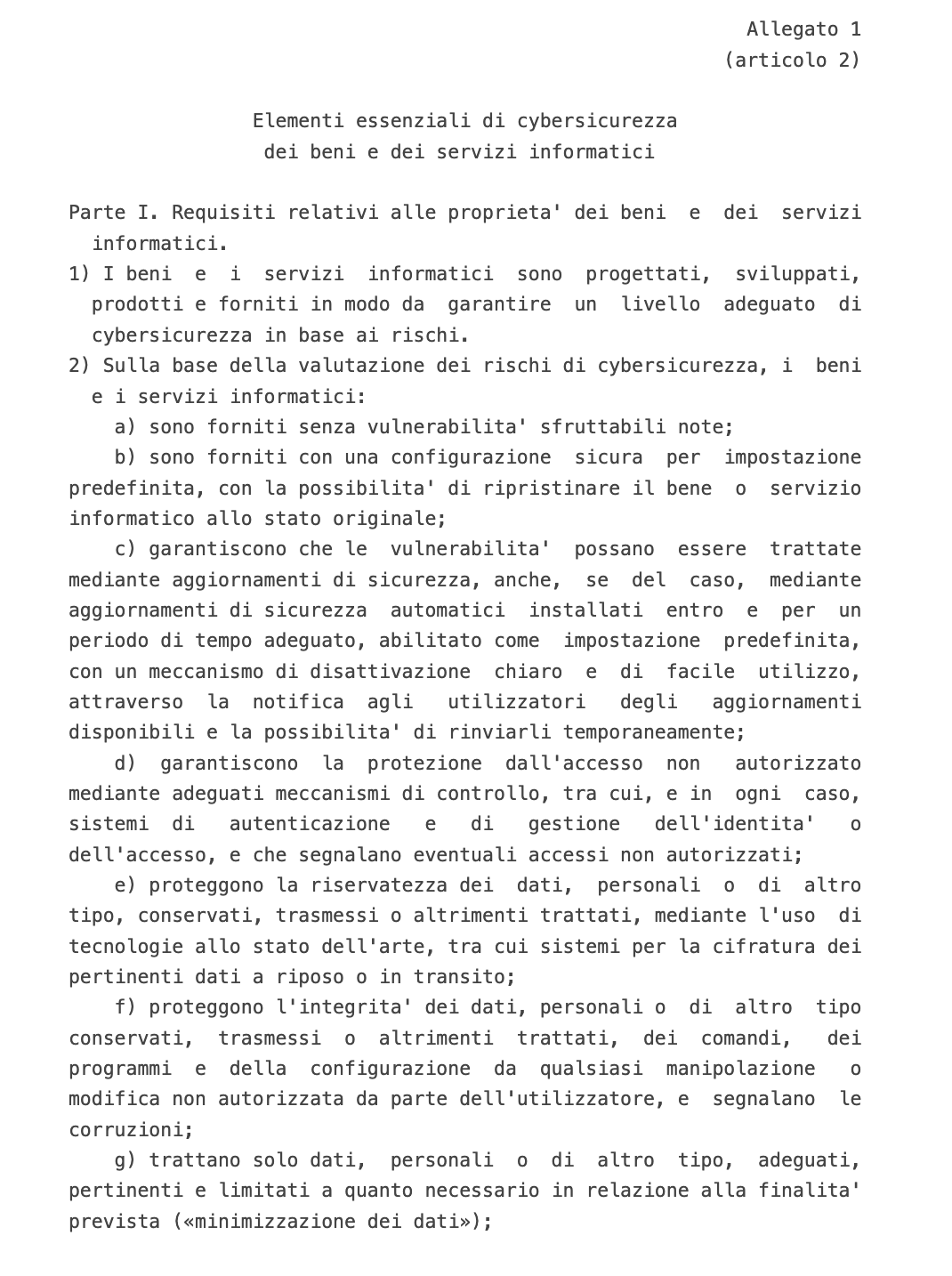

L’Allegato 1 del DPCM 30 aprile 2025 reca una dettagliata elencazione degli “elementi essenziali di cybersicurezza” che le stazioni appaltanti potranno considerare nelle attività di approvvigionamento di cui all’art. 14 della L. 90/2024 di beni e servizi ICT rientranti nelle categorie tecnologiche di cui al successivo Allegato 2.

In particolare tra gli elementi essenziali, il legislatore impone che tali tecnologie siano progettate, sviluppate, prodotte e fornite in modo da garantire un livello di sicurezza adeguato ai rischi specifici cui sono esposte. I prodotti devono essere privi di vulnerabilità note, configurati in modo sicuro già nelle impostazioni predefinite e devono consentire il ripristino alle condizioni originali. È inoltre fondamentale che supportino aggiornamenti di sicurezza, preferibilmente automatici e attivati di default, ma con meccanismi di disattivazione semplici e trasparenti per l’utente. I sistemi devono prevedere misure efficaci contro l’accesso non autorizzato, quali autenticazione e gestione degli accessi, e garantire la protezione della riservatezza, integrità e disponibilità dei dati, anche mediante tecnologie di cifratura. Viene ribadito il principio di minimizzazione dei dati trattati e si richiede che le funzioni essenziali dei beni e servizi restino operative anche a seguito di incidenti, attraverso misure di resilienza, mitigazione degli attacchi (ad esempio denial of service) e riduzione delle superfici di attacco.

I dispositivi devono, infine, essere in grado di registrare e monitorare attività interne rilevanti, offrire la possibilità di cancellare in modo sicuro e permanente dati e impostazioni e, se necessario, garantire il trasferimento sicuro verso altri sistemi.

A queste caratteristiche si affiancano prescrizioni specifiche rivolte ai fornitori, chiamati a garantire una gestione strutturata e trasparente delle vulnerabilità. In particolare, devono essere in grado di identificare e documentare vulnerabilità e componenti del prodotto, predisponendo una distinta base del software in formato leggibile da macchine.

È richiesta la correzione tempestiva delle vulnerabilità tramite aggiornamenti, che dovrebbero essere separati da quelli funzionali ove tecnicamente possibile, e l’effettuazione di test di sicurezza periodici. I fornitori devono inoltre fornire agli utenti informazioni chiare e accessibili sulle vulnerabilità risolte, promuovere meccanismi di segnalazione da parte di terzi (ad esempio tramite indirizzi di contatto dedicati), garantire la distribuzione sicura e gratuita degli aggiornamenti e accompagnare ogni intervento correttivo con messaggi informativi sulle misure da adottare. Particolare attenzione è inoltre richiesta per la sicurezza della catena di approvvigionamento: i fornitori sono tenuti a identificare e valutare i partner terzi coinvolti nello sviluppo o nella fornitura dei componenti attraverso un processo di risk assessment mirato.

Categorie merceologiche

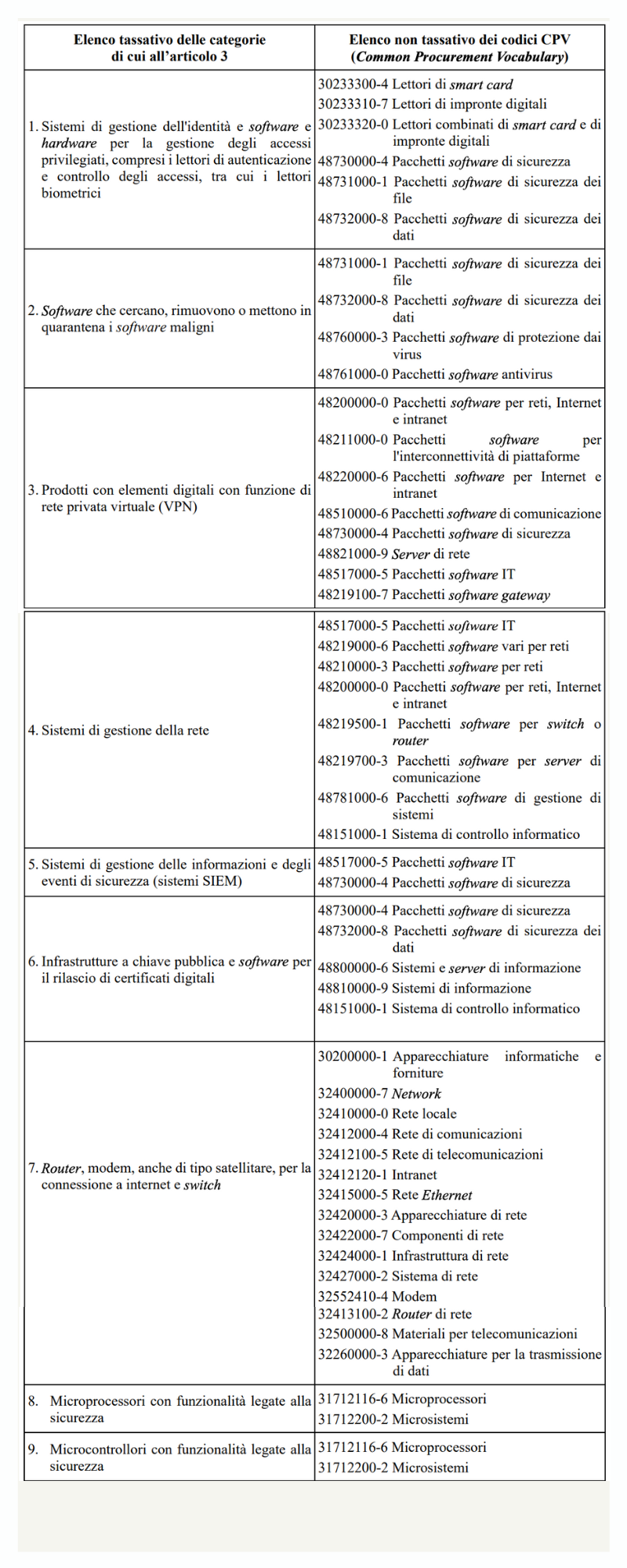

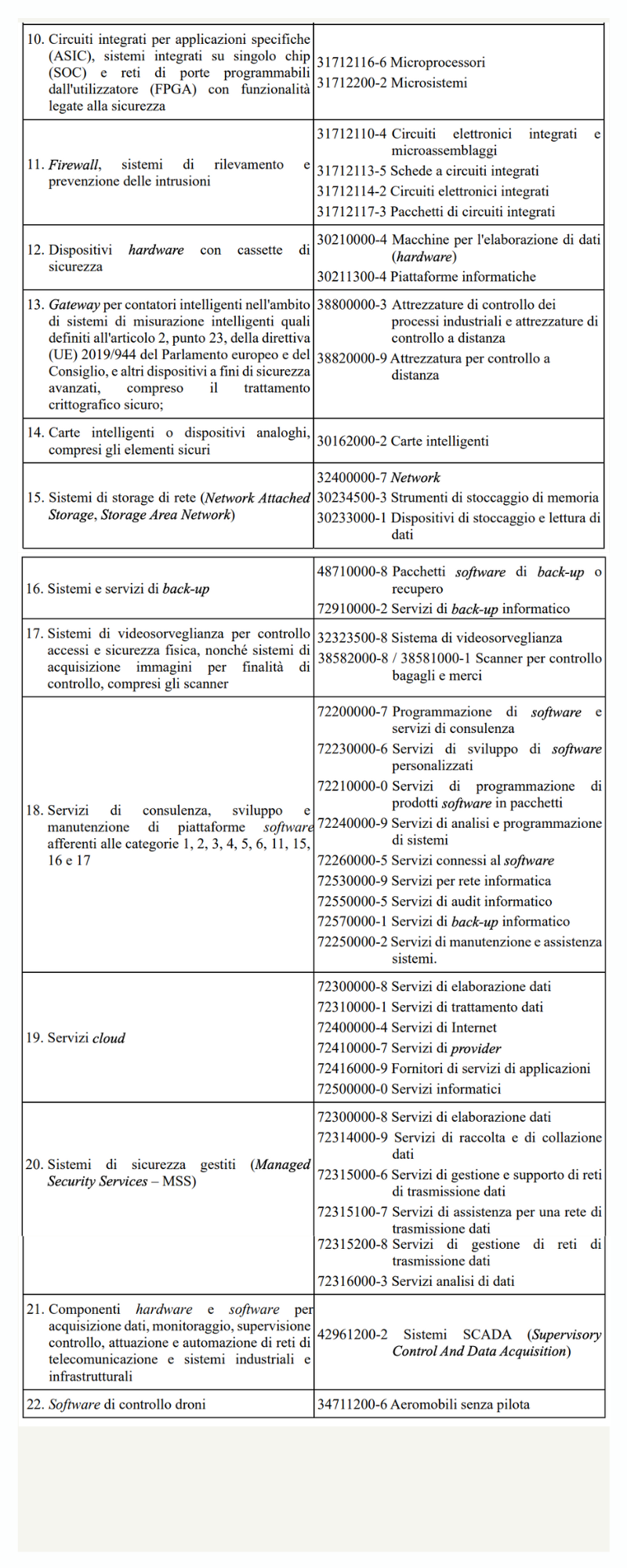

Gli elementi essenziali sopra indicati devono necessariamente ricorrere nelle categorie tecnologiche di beni e servizi informatici elencate all’interno dell’Allegato n. 2.

Tra queste rientrano: i sistemi di gestione dell’identità e degli accessi, inclusi dispositivi biometrici; software antivirus e antimalware; soluzioni con funzionalità VPN; sistemi di gestione delle reti e dei log (SIEM); infrastrutture a chiave pubblica (PKI) e strumenti per il rilascio di certificati digitali. Sono compresi anche router, modem, microprocessori e microcontrollori con funzionalità di sicurezza, circuiti integrati (ASIC, SoC, FPGA), firewall e sistemi di prevenzione delle intrusioni.

La lista si estende a dispositivi hardware di sicurezza, gateway per contatori intelligenti, smart card, sistemi di storage e backup, videosorveglianza, servizi di consulenza, sviluppo e manutenzione di software afferente alle categorie critiche, servizi cloud e di sicurezza gestita (MSS), fino ai componenti hardware/software per il controllo di reti industriali (SCADA) e al software per droni. A ciascuna categoria è associato un elenco non esaustivo di codici CPV (Common Procurement Vocabulary), utili per identificare i prodotti nei bandi di gara e negli appalti pubblici.

Criteri di premialità

L’articolo 4 del DPCM 30 aprile 2025 introduce, invece, un sistema di premialità selettiva finalizzato a incentivare l’adozione da parte dei soggetti inclusi nel PSNC di tecnologie di cybersicurezza provenienti da operatori economici ritenuti affidabili e in particolare operatori stabiliti:

- in Italia;

- in altri Stati membri dell’Unione europea;

- in Paesi aderenti all’Alleanza Atlantica (NATO);

- in Paesi terzi indicati nell’Allegato 3 del DPCM, ossia Australia, Svizzera, Corea del Sud, Giappone, Israele e Nuova Zelanda, considerati sicuri in virtù di specifici accordi di cooperazione con l’Unione europea o la NATO in materia di cybersicurezza, protezione delle informazioni classificate, ricerca e innovazione.

L’applicazione dei criteri premiali di cui all’art. 14 della legge n. 90/2024 è subordinata alla presentazione, da parte degli operatori economici, dell’elenco completo dei componenti di fabbricazione del prodotto o delle infrastrutture impiegate per l’erogazione del servizio (cosiddetto Bill of Materials – B.O.M.) allegato all’offerta.

I medesimi criteri devono essere applicati in modo paritario e uniforme a tutte le proposte che includano tecnologie di cybersicurezza provenienti dai Paesi sopra indicati, con l’obiettivo di orientare gli approvvigionamenti pubblici verso fornitori strategicamente affidabili e promuovere la collaborazione con partner internazionali nel dominio della sicurezza cibernetica.

Occorre tuttavia precisare che il DPCM non fornisce ulteriori indicazioni in merito contenuto dei sopra richiamati criteri di premialità né le loro modalità di applicazione, così come non contiene una disciplina specifica attraverso cui valutare l’affidabilità e la sicurezza dei predetti operatori economici. Pertanto, in assenza di una specifica regolamentazione sul punto, dovrebbe trovare applicazione la relativa disciplina contenuta nel codice dei contratti pubblici oppure, eventualmente, la disciplina contenuta negli accordi internazionali che vengono in rilievo.

Conclusioni

Il DPCM 30 aprile 2025 rappresenta un primo e concreto passo per la tutela della sicurezza nazionale, agendo fin dalle basi della catena di approvvigionamento dei sistemi informatici utilizzati dalla Pubblica Amministrazione in ambiti sensibili. Esso costituisce, quindi, un tassello fondamentale del nuovo sistema multilivello di sicurezza tecnologica nazionale. Tuttavia, alcune disposizioni presentano ancora profili di ambiguità e genericità, rendendo necessarie ulteriori specificazioni e chiarimenti da parte del Legislatore per garantire una piena efficacia e uniformità nell’applicazione delle misure previste.

TABELLA DELLE CATEGORIE MERCEOLOGICHE DELL’ALLEGATO 2 </h2